El periodista de investigación Casto Ocando (@cocando) editor jefe del portal Vértice News ha publicado la segunda parte de una serie de cinco entregas de la investigación que adelantaron sobre el sistema de espionaje del gobierno de Nicolás Maduro. En esta entrega, Ocando afirma “El sistema Watson convirtió al CESPPA virtualmente en una versión chavista del Gran Hermano, y a Maduro en el presidente con la mayor capacidad de espionaje en la historia contemporánea de Venezuela.”. Lea a continuación este interesante trabajo.

El masivo monitoreo ordenado por el presidente venezolano Nicolás Maduro, de conversaciones telefónicas, chats, correos electrónicos y millones de mensajes en las redes sociales, que requiere de una enorme capacidad de procesamiento de datos, ha sido posible gracias al uso de una tecnología de punta desarrollada no por los tradicionales aliados de Venezuela como Rusia, China o Cuba, sino por una firma multinacional norteamericana, epítome del capitalismo globalizado.

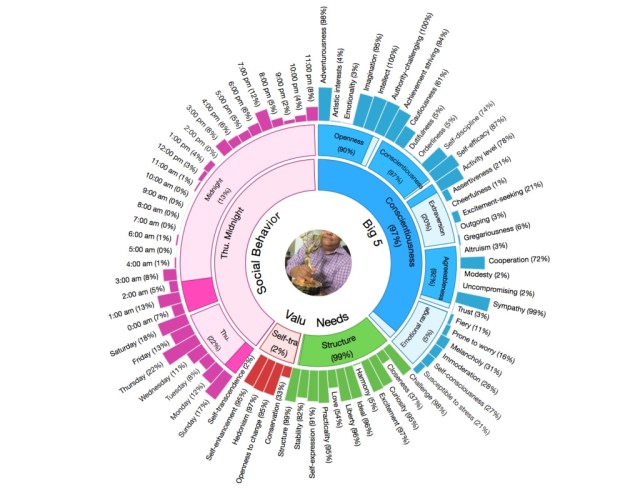

Uno de los sofisticados sistemas informáticos usado por el Centro de Seguridad y Protección de la Patria (CESPPA) para procesar miles de millones de bytes por segundo es conocido como Watson, una plataforma desarrollada por IBM en honor al fundador de la firma Thomas J. Watson, como un cerebro artificial capaz de procesar grandes cantidades de data no estructurada, a través de un complejo proceso de razonamiento automático, que permite identificar patrones y tendencias, establecer relaciones, y responder a preguntas específicas utilizando gráficos complejos basados en la información contenida en la data.

Por ejemplo, el sistema es capaz de identificar los temas predominantes y hasta elaborar un perfil psicológico de la personalidad a partir de conversaciones, chats o redes sociales de la persona investigada. También permite establecer un mapa de relaciones a partir de las llamadas telefónicas o correos electrónicos, y básicamente ayudar a deducir si la persona puede representar un “peligro” para la estabilidad política del régimen, a partir de lo que habla, y con quiénes habla en sus comunicaciones.

El complejo software, desarrollado por IBM en sus laboratorios de investigación ubicados en Sillicon Alley, Nueva York, aplica “más de 100 técnicas diferentes” para procesar, analizar, organizar información almacenada en una base de datos creada a partir de una enorme cantidad de data en bruto, para identificar patrones o tendencias y ofrecer las respuestas más “inteligentes” a preguntas formuladas al sistema.

Según IBM, “Cuando Watson tiene frente una pregunta, más de 100 algoritmos analizan la pregunta de diferente manera y buscan muchas posibles respuestas; todo al mismo tiempo. Mientras tanto, otro conjunto de algoritmos evalúa todas las respuestas y les asigna un puntaje; por cada respuesta posible Watson encuentra evidencia para aprobar o refutar cada pregunta; todo en menos de tres segundos”.

Aunque originalmente la aplicación de IBM no nació para ser usada como poderosa herramienta por regímenes autoritarios como el de Venezuela, tuvo aplicaciones tempranas para fines de inteligencia.

Por ejemplo, la tecnología fue empleada en 2002 en Croacia con aprobación del gobierno norteamericano para combatir el terrorismo y la migración ilegal, una prioridad para Washington tras los ataques terroristas de Septiembre de 2001. El sistema se usó para analizar el flujo masivo de data proveniente de comunicaciones interceptadas de posibles grupos vinculados a Al Qaida en la región.

Para ese momento, Watson era famoso en los círculos de la inteligencia occidental por su capacidad de ofrecer en tres segundos un perfil gráfico en forma de diagrama, mapa u organigrama el perfil de un objetivo, con toda la data disponible, incluyendo conversaciones, transacciones financieras y mensajes personales.

El Sistema Watson mostró una capacidad inusitada en 2011, cuando compitió en el popular programa televisivo de preguntas Jeopardy!, contra competidores que habían ganado previamente, obteniendo el primer lugar y un premio de $1 millón.

Durante su participación en el programa, la computadora del sistema Watson tuvo acceso a una base de datos de 4 terabytes con más de 200 millones de páginas de data estructurada y no estructurada, incluyendo toda la data del portal Wikipedia, pero sin acceso a internet. Watson superó de forma consistente a todos los oponentes contra quienes se enfrentó, respondiendo preguntas complejas en cuestión de segundos.

A principios de 2013, Watson abrió nuevas posibilidades de aplicaciones a campos como el educacional, negocios y salud, para desarrollar nuevas estrategias en la cura del cáncer o la creación de nuevos mercados para nacientes iniciativas empresariales.

Sin embargo, el sistema ha sido aprovechado por los cuerpos de seguridad venezolanos, que lo utilizan para identificar todas las relaciones familiares, profesionales, políticas, o de amistad de una persona o target específico; así como sus llamadas, mensajes, correos electrónicos, chats, publicaciones, finanzas, bienes, procesos judiciales, viajes, intereses, hobbies y cualquier otra información sobre la cual exista al menos un pieza de información susceptible de ser almacenada digitalmente.

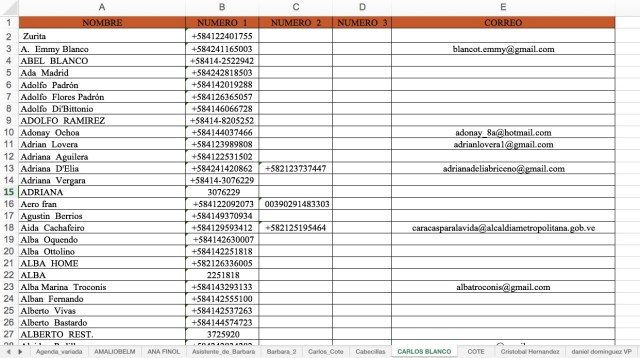

Para funcionar óptimamente, el sistema debe ser nutrido con la mayor cantidad posible de información utilizando todas las fuentes disponibles, incluyendo transcripciones de llamadas y correos intervenidos, transacciones financieras, mensajes de texto y de chats, y agendas telefónicas con la información de los contactos de las personas investigadas, una tarea en la que participan expertos y analistas para ayudar a optimizar la data.

De acuerdo a documentos en poder de Vértice, en el CESPPA el sistema Watson es alimentado por un grupo de 131 analistas, que introducen diario toneladas de información recabada de diversas fuentes gracias a la maquinaria de espionaje del gobierno de Maduro.

El equipo de coordinación estaba dirigido en 2015 por el teniente técnico Osleiym Omar Andrade, un ex oficial de la Casa Militar (el Servicio Secreto venezolano) de Maduro que se especializó en informática en la Universidad Politécnica de Madrid, e ingresó a las Fuerzas Armadas en 2003.

Una licencia para operar legalmente el sistema Watson de IBM puede costar $3 millones de dólares, de acuerdo a estimaciones de Paul Ward, profesor de Ingeniería de Software de la Universidad de Waterloo, en Ontario, Canadá.

Vértice trató de confirmar si el gobierno venezolano había adquirido la licencia para utilizar el sistema Watson directamente de la transnacional tecnológica, pero varias llamadas telefónicas y correos electrónicos enviados a Lia Davis, Directora de Comunicaciones del Sistema Watson de IBM en Washington DC y Nueva York, no fueron respondidos.

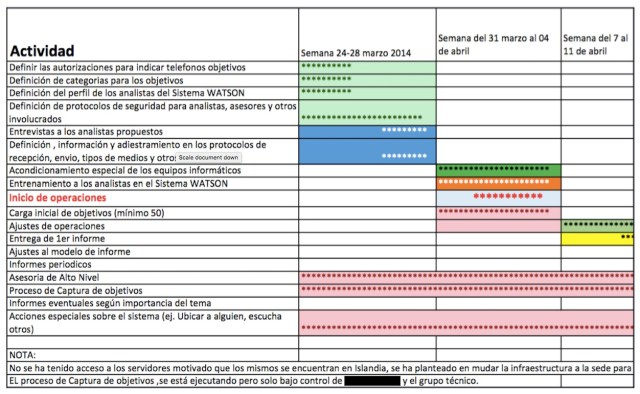

Documentos que describen las operaciones del CESPPA muestran el uso intensivo del sistema. De acuerdo a un “Informe de Avance sobre el Sistema Watson”, con fecha 23 de abril de 2014, el sistema estaba siendo usado para trabajar sobre un número inicial de 50 objetivos en ese momento, cuando se comenzó a alimentar la base de datos del espionaje chavista. Los servidores operativos se encontraban en Islandia, de acuerdo a los documentos filtrados.

El reporte de avance detalló que el proceso de identificación y procesamiento de objetivos mediante el sistema Watson estaba coordinado por un grupo técnico bajo la responsabilidad de un experto en computación de origen no militar.

Las tareas de los técnicos del CESPPA se centraron en utilizar la infraestructura del sistema Watson para llevar a cabo el “proceso de captura de objetivos”, y dirigir las “acciones especiales sobre el sistema”, entre ellas “ubicar a alguien”, u ordenar operaciones de “escucha” a otros objetivos.

La operación inicial del sistema de IBM por parte del CESPPA, que tuvo lugar en la última semana de marzo de 2014, abarcó los siguientes pasos:

– Definir las autorizaciones para indicar teléfonos objetivos.

– Definición de categorías para los objetivos.

– Definición del perfil de los analistas del Sistema Watson.

– Definición de protocolos de seguridad par analistas, asesores y otros involucrados.

– Entrevistas a los analistas propuestos.

– Definición, información y adiestramiento en los protocolos de recepción, envío, tipos de medios y otros.

– Acondicionamiento especial de los equipos informáticos.

– Entrenamiento a los analistas en el Sistema Watson.

Cuando el sistema comenzó a operar efectivamente, se incorporaron otras instrucciones a los operadores:

Carga inicial de objetivos (mínimo 50).

– Ajustes de operaciones.

– Entrega de primer informe.

– Ajustes al modelo de informe.

– Informes periódicos.

– Asesoría de alto nivel.

– Proceso de captura de objetivos.

– Informes eventuales según importancia del tema. Y finalmente,

– Acciones especiales sobre el sistema (ej. Ubicar a alguien, escucha otros).

El informe llamó la atención sobre la inconveniencia de mantener los servidores donde se almacenaba la base de datos en Islandia, en lugar de tenerlos físicamente en las instalaciones del CESPPA, para “tener el control y administración de dichos servidores”.

Entre las primeras listas de objetivos cuyos teléfonos debían ser intervenidos, se incluyeron 10 nombres de activistas, opositores y periodistas:

* Leopoldo López, ex candidato presidencial y fundador de l partido Voluntad Popular, actualmente el más destaado preso político del régimen venezolano. Según la lista del CESPPA, López se comunicaba desde prisión con un teléfono Blackberry modelo 9320.

* Diana de Agostino de Ramos, esposa del dirigente opositor Henry Ramos Allup, actual presidente de la Asamblea Nacional de Venezuela, que usaba un teléfono marca Blackberry, modelo 8310;

* Nelson Bocaranda, reputado periodista y director del portal runrun.es, que se comunicaba con un teléfono Samsung S4;

* Alfonso Marquina, diputado opositor a la Asamblea Nacional por el partido Un Nuevo Tiempo, que operaba un teléfono celular marca Samsung;

* Liliana de los Angeles Hernández, dirigente del partido Un Nuevo Tiempo y miembro de la organización paragua opositora Mesa de la Unidad Democrática (MUD);

* Adriana Pichardo Bello, politóloga y activista opositora en el estado Aragua, en el centro de Venezuela, con un teléfono Samsung S3;

Y los ciudadanos Luis Enrique García, Traina Johana González Rocca, Juan Guillermo y Jesus Eduardo Bellorín González.

En una lista separada, se propusieron otros nombres para ser procesados e intervenidos:

* Lilian Tintori y Diana Lopez, esposa y Hermana, respectivamente, del dirigente Leopoldo López.

* Rosa y Clara Scarrano, esposa y Hermana del alcalde opositor Enzo Scarrano, en prisión por razones políticas desde marzo de 2014.

* Patricia Ceballos, esposa del también alcalde opositor Daniel Ceballos, encarcelado junto a Leopoldo López desde marzo de 2014.

* María Bolívar Lucchese y Vicenzo Bolívar, esposa y cuñado de Salvatore Lucchese, ex jefe policial opositor que permanence detenido por razones políticas junto a Leopoldo López y Enzo Scarrano.

Y la periodista Del Valle Canelón, cuya cobertura informativa ha sido crítica de la administración chavista.

El alcance del sistema Watson de IBM ha otorgado al gobierno de Maduro, en teoría, un poder de vigilancia sin precedentes y de legalidad cuestionable.

Lea el resto del trabajo en Vértice News

Ver también Vértice News: Dentro de la Maquinaria de Espionaje de Nicolás Maduro (Parte 1/5)